- 封面故事

- 2025年

- 661期 - 量子力學100週年(1月號)

文章專區

2025-01-01破解駭客和密鑰分發限制 量子加密通訊網路

661 期

Author 作者

陳彥儒 | 國家中山科學研究院材料暨光電研究所助理研究員、褚志崧 | 國立清華大學物理學系教授

Take Home Message

• 量子電腦透過量子疊加和量子糾纏大幅提升運算速度;而量子通訊則利用量子狀態的不可複製性,實現長距離的密鑰分發。

• 量子密鑰分發透過光子攜帶密鑰位元,保證密鑰安全傳遞,即使遭到駭客攻擊也可確保通訊安全,目前已在商用網路成功實現。結合糾纏交換技術與量子中繼站能進一步實現大規模量子網路。

• 量子遙傳透過遠距離的量子糾纏將資訊安全傳送至遠方,不需要由光子傳遞。

丹麥物理學家波耳(Niels Bohr)曾說:「如果你沒有被量子力學所困惑,那就代表你根本沒有徹底了解它。」

今(2025)年是量子力學誕生100 周年。讀者或許不了解量子力學,但量子力學的諸多應用,像是電腦的電晶體、使用於電信中的雷射,早已悄悄出現在你我身邊。近年來,量子電腦和量子通訊的異軍突起,更是讓我們對量子科技的潛力刮目相看。

量子計算領域的開端

量子電腦的概念起源於美國物理學家費曼(Richard Feynman)在1981 年的一場研討會中,針對「以電腦模擬物理系統」所提出的想法:「自然界並不是像古典物理所描述的那樣……如果你想模擬自然,最好使用量子力學。」量子電腦有別於傳統數位電腦利用「0」或「1」位元來處理訊息,量子位元(quantum bit, qubit)具有量子疊加(quantum superposition)的量子特性,可以同時處於0 和1的狀態,且不同量子位元間甚至能建立起量子糾纏(quantum entanglement),實現更複雜的訊息處理。

以這些獨特的量子訊息處理方法為基礎,我們能發展出比古典演算法更有效率的量子演算法。小規模的量子電腦目前已經在各頂尖大學和科技公司的研發下實現,量子計算也在大數據分析的量子搜尋、藥物的量子模擬、量子人工智慧等前沿研究議題發展出實際應用。去(2024)年是臺灣發展量子電腦的豐收年,中央研究院和清華大學物理系分別發表了自製的低溫超導量子電腦和室溫光學量子電腦。費曼應該想不到,他的一席話竟然開啟了量子計算領域的無限可能。

電腦的發展和網際網路都是促成現代科技革新的重要因素,我們能透過網路在不同電腦或伺服器之間進行資料存取及運算,讓運算效能不再侷限於單臺電腦的性能,而是取決於存取大規模資料的傳輸速度。量子電腦也一樣,如果我們能藉由量子網路將多臺量子電腦連結在一起,將能大幅推升量子計算的運算效能,進而實現分散式量子計算、雲端量子計算等先進應用。

但量子訊息的傳輸有別於傳統通訊方式,由於量子位元的量子性質基礎,我們必須將資訊編碼在具有量子性質的載子――例如光子(photon)之上,並利用測量來解析量子狀態、讀取資訊。此外,因為光子還有無法被複製的量子性質,我們也可建立以物理機制保護的資訊加密方式,實現無法被破解的量子通訊。臺灣的第一座量子通訊網路就是由發表第一部光學量子電腦的清華團隊在2023 年打造,而關鍵技術就是單光子的量子疊加態製備、編碼與解碼。

量子之盾-量子密鑰分發

現代加密利用各式演算法,把傳送者想要傳遞的資料(明文)和一組隨機產生的文字或數字(密鑰),一起轉換為不可讀的資訊(密文),接收者再以同一組密鑰將密文解密回明文。加密用的演算法可以分為對稱式加密以及非對稱式加密兩種。舉例來說,在非對稱式加密中,使用者Alice 產生一組私鑰(private key)和公鑰(public key),並將私鑰保留在自己的電腦,而公鑰則公布以供其他人取用。公鑰就有如一個未上鎖的鎖頭,另一位使用者Bob 可以將想傳送的明文用公鑰上鎖、做成密文之後再發送給Alice,此時Alice 便可用鎖頭專用的私鑰解密回明文。

由於作為鎖頭的公鑰可公開取用,因此就讓駭客有機可乘。駭客可能根據鎖頭的設計來推算私鑰的形式,進而破解密文。例如被廣泛運用在金融系統中的「RSA 加密演算法」,密鑰的產生是基於兩個大質數相乘,而破解則需要對一個極大的整數進行質因數分解。對於數位電腦而言,數值相乘非常容易,但要執行質因數分解卻需要花相當長的時間。因此,只要產生密鑰時選取的質數夠大,破解密鑰所需的龐大運算資源及時間,便足以讓加密的資料在有限時間內具有安全性。然而,若將來有更有效率的演算法被發明出來,則利用數學問題的加密演算法便可能在一夕之間變為不安全。

量子加密通訊屬於對稱式加密方式。在對稱式加密中,例如一次性密碼本(one-time pad),Alice和Bob 使用同一組密鑰進行加解密,密鑰若與明文等長且僅使用一次,則能達到完美的安全性,而不受電腦運算能力的威脅。對稱式加密的關鍵技術在於如何將密鑰安全地由產生者送到另一名使用者手上。若在密鑰傳輸的過程中,竊聽者或駭客取得密鑰的副本,則對稱式加密將輕易地被破解。量子密鑰分發(quantum key distribution)便是能夠確保密鑰安全送達的重要技術,這些技術大多利用量子力學的「不可複製定理」(no-cloning theorem),確保駭客無法取得密鑰的完美副本。此外,還能從傳送密鑰的錯誤率判斷密鑰是否遭到變更或竊取,而這種察覺是否被竊聽的能力則是傳統通訊無法達成的。

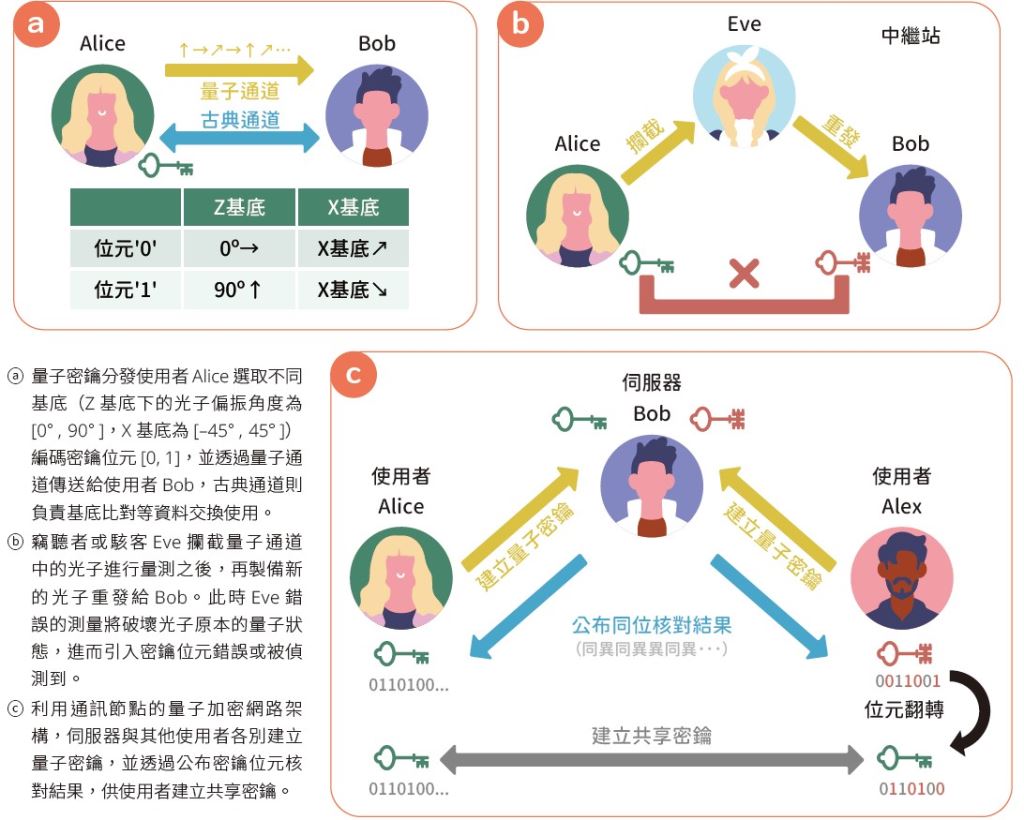

量子密鑰分發的密鑰位元編碼可以利用了光子的偏振角度,以常見的BB84 量子密鑰分發協議為例,使用者Alice 先將密鑰位元編碼於光子的偏振角度組合[0° , 90° ] 或[–45° , 45° ],代表位元[0, 1]。每個組合或基底的角度是相互垂直或正交的,但和另一基底的角度卻不垂直或不正交。Alice 選定編碼方式後,在兩組基底間擇一進行位元編碼,另一名使用者Bob 也隨機選擇一組基底測量Alice 傳送的光子。Alice 和Bob 接著使用一般的通訊方式,公開比對各自選取的基底(但不公布密鑰位元),並保留相同基底的測量結果,再經由錯誤碼修正、隱私放大等資料處理之後,兩人便能建立起共享的密鑰。此時若駭客想要攔截、測量或重發光子時,他或她也必須選擇與Alice 或Bob 相同的基底,才能測得正確的位元。不過由於基底比對是在Bob完成測量後才開始的,因此駭客在測量光子的當下,無從得知正確的基底。如果駭客選取錯誤的基底測量光子,就會破壞光子的量子狀態而引發密鑰位元的錯誤,此時Alice 和Bob 便可以監測密鑰傳送的錯誤率,確保密鑰的安全性。

如何建立量子加密通訊網路?

通訊網路當然不會只有兩個使用者,量子密鑰分發可由上述點對點的通訊方式,以多種方式擴展為多使用者的量子網路架構。例如使用者可以只和通訊機房連線並進行量子密鑰分發,產生密鑰。機房內的伺服器作為密鑰的管理者,擁有與所有使用者共享的密鑰。……【更多內容請閱讀科學月刊第661期】